HOME»データベーススペシャリスト令和6年秋期»午前Ⅰ 問15

データベーススペシャリスト令和6年秋期 午前Ⅰ 問15

問15

DNSキャッシュポイズニング攻撃に対して有効な対策はどれか。

- DNSサーバにおいて,侵入したマルウェアをリアルタイムに隔離する。

- DNS問合せに使用するDNSヘッダー内のIDを固定せずにランダムに変更する。

- DNS問合せに使用する送信元ポート番号を53番に固定する。

- 外部からのDNS問合せに対しては,宛先ポート番号53のものだけに応答する。

- [出典]

- 応用情報技術者

令和6年秋期 問42と同題

分類

テクノロジ系 » セキュリティ » 情報セキュリティ対策

正解

イ

解説

DNSキャッシュポイズニング攻撃は、DNSキャッシュサーバのキャッシュに偽の情報を登録させ、そのキャッシュを参照した利用者を悪意のあるサイトに誘導する攻撃です。

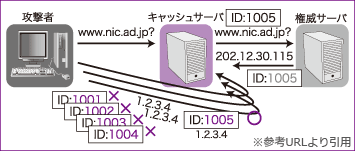

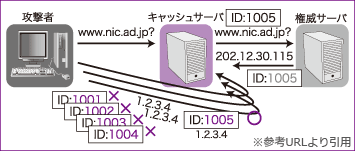

DNSキャッシュポイズニング攻撃の一般的な攻撃手順は次のとおりです(参考URLからの転載)。

https://www.nic.ad.jp/ja/newsletter/No40/0800.html

DNSキャッシュポイズニング攻撃の一般的な攻撃手順は次のとおりです(参考URLからの転載)。

- 攻撃者は、偽の情報を送り込みたいドメイン名について、ターゲットとなるキャッシュサーバに問い合わせを送る

- 問い合わせを受けたキャッシュサーバは、外部の権威サーバに問い合わせる

- 攻撃者は、権威サーバから正しい応答が返ってくる前に、偽の応答パケットをキャッシュサーバに送り込む

- キャッシュサーバが②で送った問い合わせメッセージのIDと、攻撃者が③で送った偽のメッセージのIDが一致すれば攻撃成功

- DNSキャッシュポイズニング攻撃は、マルウェアによって引き起こされる攻撃ではないため不適切です。

- 正しい。DNSメッセージには"ID"という16ビットの識別子が付与されていて、DNS応答を受信したときに、それがどのDNS問合せに対応するものかを判断できるようになっています。IDは16ビット(=65,536通り)しかないため、固定化されていると総当りや推測で一致してしまうおそれがあります。したがって、DNS問合せごとに異なるIDを設定することが、攻撃成立の可能性を下げるために有効な対策となります。

- DNS問合せで使用されるポート番号は53/UDPが標準です。仕様どおりの53番に固定されていると応答パケットの偽装が簡単になるため、ランダムに選択したポート番号を通信に使用することが対策となります(ソースポートランダマイゼーション)。

- 宛先ポート番号53はDNSサービスに対するパケットです。外部からのDNS問合せに無制限に応答している状態だと、攻撃対象にされたり、攻撃の踏み台に悪用されたりするリスクが高まります。再帰的なDNS問合せは、イントラネットからのアクセスのみを許可し、インターネットからの再帰的な問合せは拒否することが推奨されます。

https://www.nic.ad.jp/ja/newsletter/No40/0800.html